目录

- 学习目标 & 高频动词

- 厨房电器(Kitchen Appliances)

- 基础厨具(Basic Utensils & Tools)

- 调料与酱汁(Cooking Ingredients & Sauces)

- 清洁用品(Cleaning Supplies)

- 常见场景对话(Dialogues)

- 易错点纠正 & 实用替换句(Fixes & Better Phrases)

1) 学习目标 & 高频动词

学习目标(What you will learn)

- 掌握厨房常见物品的 英文名称

- 能用 简短句子 描述做饭、清洁等日常场景

- 学会表达 借物、报修、购物 等常用需求

高频动词(必会)

- cook / boil / steam / fry / bake:煮 / 蒸 / 炸 / 烤

- cut / chop / slice:切 / 剁 / 切片

- pour / stir / mix:倒 / 搅拌 / 混合

- turn on / turn off:打开 / 关闭(电器)

- wash / clean / dry:洗 / 清洁 / 擦干

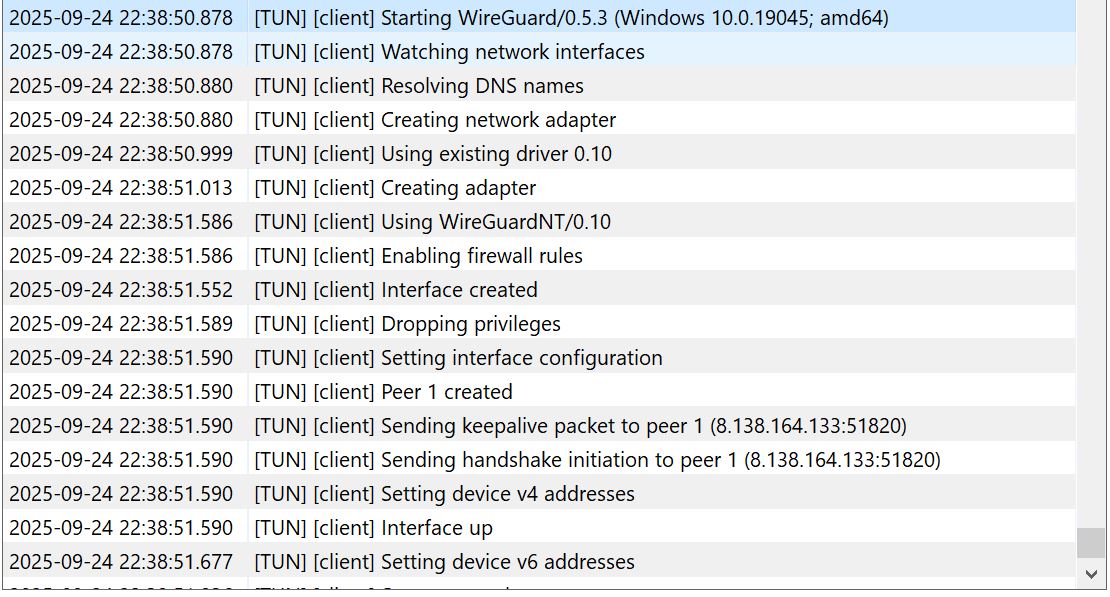

2) 厨房电器(Kitchen Appliances)

关键词 | Key Terms

- gas stove / electric stove:燃气灶 / 电磁炉

- microwave oven:微波炉

- rice cooker:电饭煲

- steamer / steam cooker:蒸锅 / 蒸汽电器

- oven:烤箱

- blender:搅拌机

- toaster:烤面包机

- range hood / exhaust hood:抽油烟机

示例句 | Examples

- We use a gas stove with bottled gas.

- Please turn on the range hood when cooking.

- I’ll heat it up in the microwave.

3) 基础厨具(Basic Utensils & Tools)

关键词 | Key Terms

- knife / chopping board:刀 / 砧板

- pan / pot / non-stick pan:平底锅 / 锅 / 不粘锅

- spoon / fork / chopsticks:勺子 / 叉子 / 筷子

- plate / bowl / glass / cup:盘子 / 碗 / 玻璃杯 / 杯子

- strainer / colander:滤网 / 漏勺

示例句 | Examples

- This is a wooden chopping board.

- Be careful, the knife is very sharp.

- Could you pass me a bowl?

4) 调料与酱汁(Cooking Ingredients & Sauces)

关键词 | Key Terms

- cooking oil / salt / sugar / pepper:油 / 盐 / 糖 / 胡椒

- soy sauce / vinegar:酱油 / 醋

- oyster sauce / hoisin sauce:蚝油 / 海鲜酱

- ketchup / tomato sauce:番茄酱

- barbecue sauce / hot sauce:烧烤酱 / 辣酱

- sesame oil:香油

示例句 | Examples

- Please add some salt and pepper.

- I like noodles with soy sauce.

- Do you have any hot sauce?

5) 清洁用品(Cleaning Supplies)

关键词 | Key Terms

- dish soap / dishwashing liquid:洗洁精

- sponge / scrub brush:海绵 / 刷子

- dishwasher / detergent:洗碗机 / 洗碗粉

- rag / towel:抹布 / 毛巾

示例句 | Examples

- We need more dish soap for the kitchen.

- Use a sponge to wash the dishes.

- The dishwasher is broken. Can you fix it?

6) 常见场景对话(Dialogues)

A. 借调料(At a Friend’s House)

You: Do you have any soy sauce?

Friend: Sure, it’s in the fridge.

You: Great, thanks!

B. 报修油烟机(Apartment Maintenance)

You: Hi, my range hood isn’t working properly.

Admin: We’ll send someone to check tomorrow.

You: Thanks, I’ll be home in the morning.

C. 超市购物(At a Supermarket)

You: Excuse me, where can I find oyster sauce?

Clerk: It’s in aisle 5, next to the soy sauce.

You: Perfect, thank you.

7) 易错点纠正 & 实用替换句(Fixes & Better Phrases)

常见纠正

- ❌ non-stop pot → ✅ non-stick pan

- ❌ open the gas → ✅ turn on the gas stove

- ❌ close the fire → ✅ turn off the stove

更自然的替换

- Could you pass me the salt?

- Let’s steam the vegetables instead of frying.

- The microwave doesn’t work. Can I use the oven?

- Please wash the dishes after dinner.